Présentation

Les deux grandes catégories de logiciels anti-intrusion sont IDS et IPS.

IDS signifie système de détection d’intrusion et son travail consiste à détecter et à notifier l’administrateur. Les IDS sont également divisés en deux autres grandes catégories: HIDS et NIDS pour la détection d’intrusion hôte et la détection d’intrusion réseau.

IPS signifie système de prévention des intrusions et il prend activement des mesures lorsque des anomalies ou des changements se produisent.

Quelle est la différence entre IDS, IPS et pare-feu ?1

Réponse : Ceci est une autre question fréquemment posée sur l’IDS. Trois composants réseau essentiels, à savoir l’IDS, l’IPS et le pare-feu, contribuent à assurer la sécurité d’un réseau. Cependant, il existe des différences dans la façon dont ces composants fonctionnent et sécurisent le réseau.

La plus grande différence entre Firewall et IPS/IDS est leur fonction de base ; tandis que le pare-feu bloque et filtre le trafic réseau, IDS/IPS cherche à identifier les activités malveillantes et à alerter un administrateur pour empêcher les cyberattaques.

Moteur basé sur des règles, Firewall analyse la source du trafic, l’adresse de destination, le port de destination, l’adresse source et le type de protocole pour déterminer s’il faut autoriser ou bloquer le trafic entrant.

Un périphérique actif, les IPS sont situés entre le pare-feu et le reste du réseau et le système garde une trace des paquets entrants et de leur utilisation avant de décider de bloquer ou d’autoriser les paquets dans le réseau.

Dispositif passif, IDS surveille les paquets de données passant sur le réseau, puis les compare aux modèles de la base de données de signatures pour décider d’alerter ou non l’administrateur. Si le logiciel de détection d’intrusion détecte un schéma inhabituel ou un schéma qui s’écarte de ce qui est normal, puis signale l’activité à l’administrateur.

Prévention des intrusions2

Les systèmes de prévention des intrusions fonctionnent selon la maxime « mieux vaut tard que jamais ». Idéalement, vous ne voudriez pas que des tiers obtiennent un accès non autorisé à votre système. Cependant, comme expliqué ci-dessus, ce n’est pas un monde parfait et il existe de nombreux inconvénients que les pirates peuvent tirer pour inciter les utilisateurs autorisés à donner leurs informations d’identification.

Plus précisément, les systèmes de prévention d’intrusion sont des extensions des systèmes de détection d’intrusion. Les IPS agissent une fois qu’une activité suspecte a été identifiée. Ainsi, il se peut que l’intégrité de votre système ait déjà été endommagée au moment où l’intrusion a été repérée.

L’IPS est capable d’effectuer des actions pour arrêter la menace. Ces actions comprennent :

- Restauration des fichiers journaux à partir du stockage

- Suspendre des comptes d’utilisateurs

- Blocage des adresses IP

- Processus de mise à mort

- Arrêt des systèmes

- Démarrage des processus

- Mise à jour des paramètres du pare-feu

- Alerter, enregistrer et signaler les activités suspectes

La responsabilité des tâches administratives qui rendent la plupart de ces actions possibles n’est pas toujours claire. Par exemple, la protection des fichiers journaux avec chiffrement et la sauvegarde des fichiers journaux afin qu’ils puissent être restaurés après une altération sont deux activités de protection contre les menaces qui sont généralement définies comme des tâches du système de détection d’intrusion.

CrowdSec3 IDPS

Comme son nom l’indique, CrowdSec est un système de détection et de prévention des intrusions. L’idée derrière CrowdSec est simple; la meilleure façon de se protéger d’une menace est de connaître son identité. Sur Internet, tout a une identité, donc si vous collaborez avec d’autres, vous pouvez partager un registre commun avec les identités des acteurs menaçants. Une façon d’installer crowdsec ici.

Et la manière officielle d’installer crowdsec here.

J’ai donc suivi le tutoriel en installant apache pour les tests sur ma machine snmp-server debian 10 :

sudo apt install apache2 -y

# Ensuite, installez crowdesc

sudo apt-get install crowdsec -y

# Puis l'assistant qui guidera la suite de la configuration des services

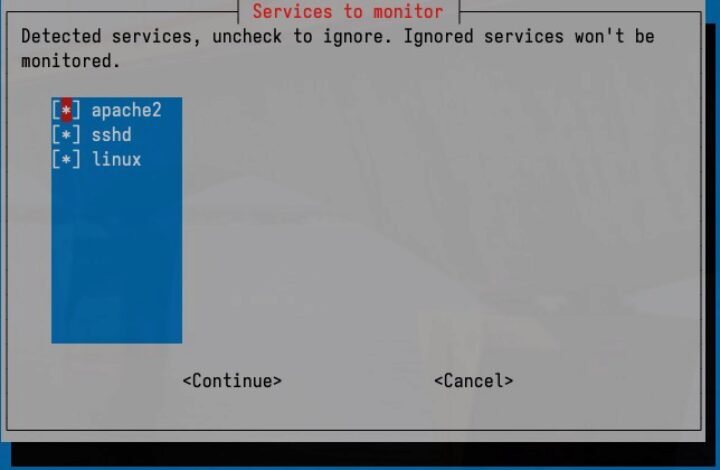

sudo /usr/share/crowdsec/wizard.sh -c

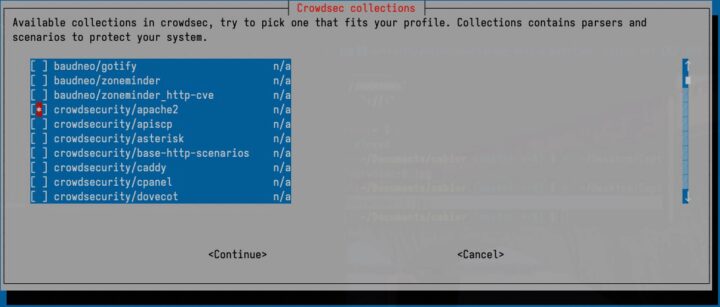

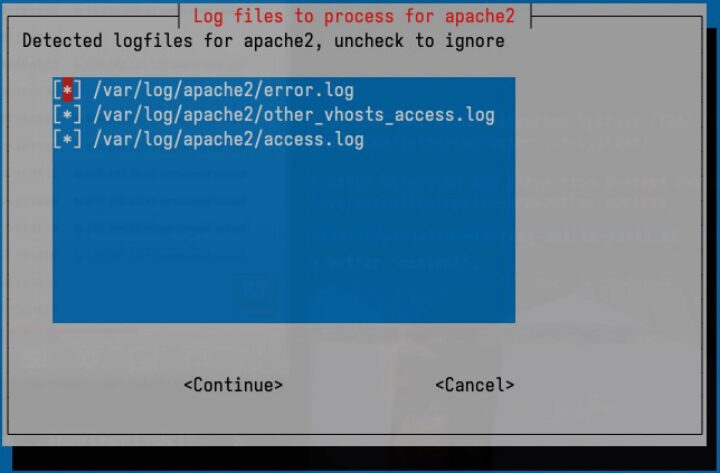

Ensuite, il vous demandera de choisir une collection dans crowdsec. Une collection est un ensemble d’analyseurs et de scénarios pour former un paquet cohérent.

C’est quelque chose que vous choisirez en fonction de votre environnement, qu’il s’agisse d’un serveur Web, d’un serveur de fichiers ou de tout autre type de service ou d’appareil.

Crowdsec analysera votre machine à la recherche de services lors de l’installation et installera lui-même la collection appropriée.

Et comme j’avais déjà installé apache2, l’option crowdsecurity/apache2 est déjà

sélectionnée.

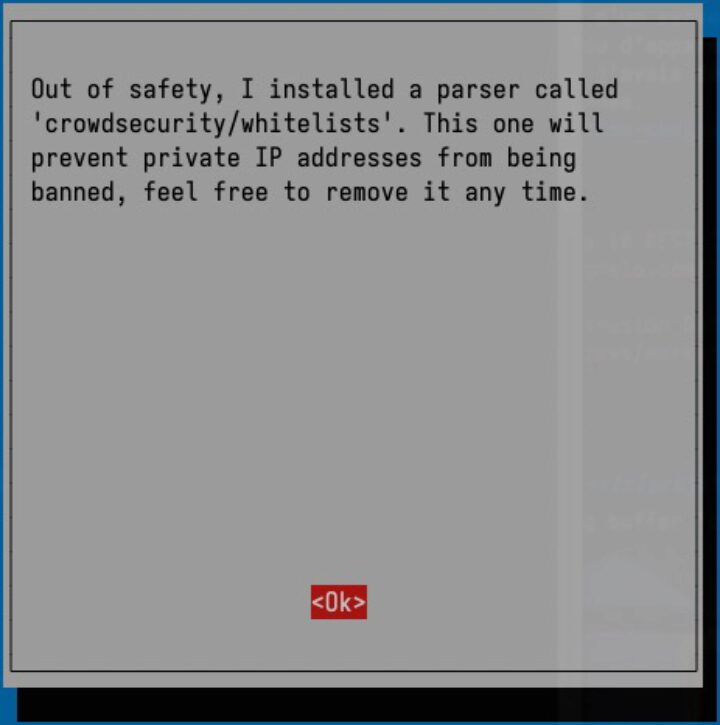

Nous recevons également un avertissement indiquant qu’il a installé une

collection nommée liste blanche qui exclura les adresses IP privées de

l’interdiction, ce qui n’est pas bien si l’on considère le fait que je vais le tester

sur un réseau privé.

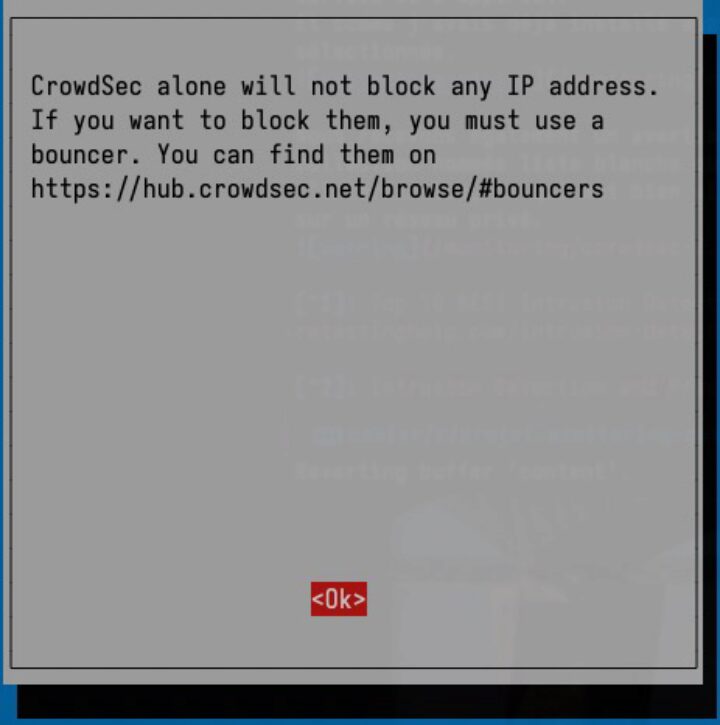

Un rappel que crowdsec tel quel n’agit que comme un IDS et que pour l’IPS comme

fonctionnalité nous devons installer un “bouncer”.

Choisissez le fichier journal à traiter :

Donc, afin de tester la fonctionnalité, je supprimerai la liste blanche:

sudo cscli parser list

sudo cscli parser remove crowdsecurity/whitelists

sudo cscli reload

Et installer le “bouncer”:

sudo apt install crowdsec-firewall-bouncer-nftables

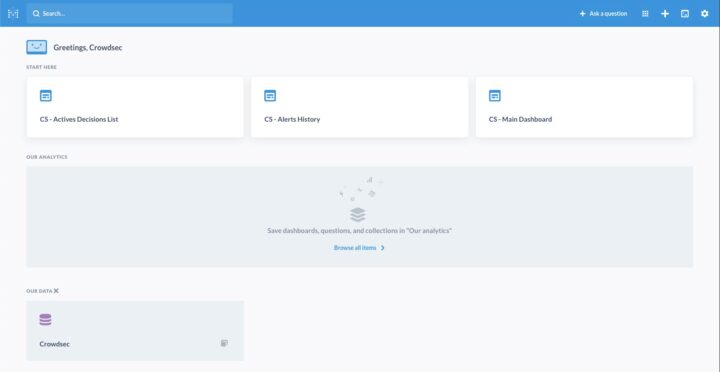

Dashboard

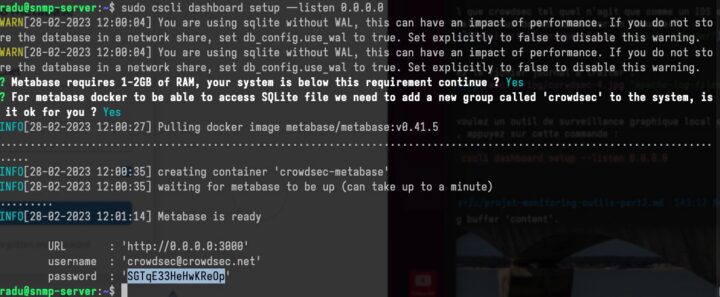

Si vous voulez un outil de surveillance graphique local et que docker est déjà installé, appuyez sur cette commande :

sudo cscli dashboard setup --listen 0.0.0.0

Voici le tableau de bord :

Ou vous pouvez également utiliser le propre réseau crowdsec où, si vous vous inscrivez, vous avez la possibilité de lier l’agent crowdsec à votre compte, ce qui vous donne un joli tableau de bord en ligne et à distance.

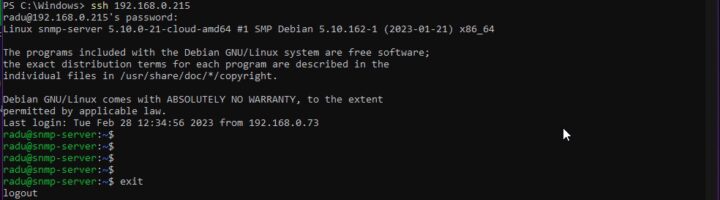

Tester

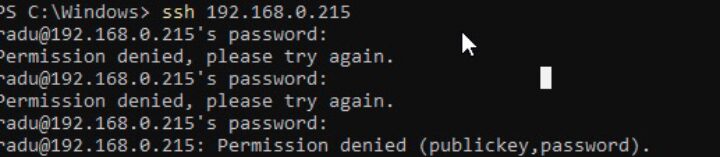

Pour faire un test simple, tout ce dont nous avons besoin est une machine de test.

J’utilise une machine Windows et je vais essayer de me connecter en ssh avec mon

mot de passe.

Ensuite, j’essaierai de me connecter mais j’épelerai mal mon mot de passe et

j’essaierai de le faire plusieurs fois.

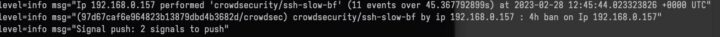

Si nous gardons un œil sur le fichier journal crowdsec, nous verrons également ce qui se passe :

sudo tail -f /var/log/crowdsec.log

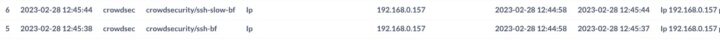

Et bien sur dans l’interface web :

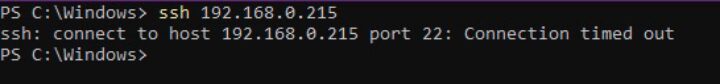

Et pour les 4 prochaines heures sur la machine windows nous n’aurons que ça :

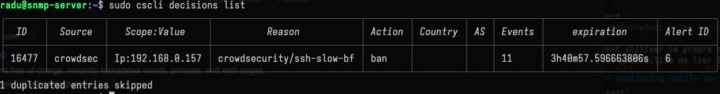

Vous pouvez voir l’adresse IP interdite dans la ligne de commande en appuyant sur :

sudo cscli decisions list

Top 10 BEST Intrusion Detection Systems (IDS) [2023 Rankings] : https://www.softwaretestinghelp.com/intrusion-detection-systems/ ↩︎

Intrusion Detection and Prevention Systems Reviews and Ratings https://www.gartner.com/reviews/market/intrusion-prevention-systems ↩︎

Crowdsec Website : https://www.crowdsec.net/ ↩︎