Quel est l’objectif de ce projet ? Les tunnels VPN créent une connexion sécurisée à partir d’un appareil situé à distance vers un réseau connu et ses ressources. Pfsense a une option intégrée qui permet une création simple et rapide d’un tunnel vpn.

Comment faire pour avoir une connexion sécurisée ?

Nous le faisons en cryptant les données. Comment chiffrer des données ?

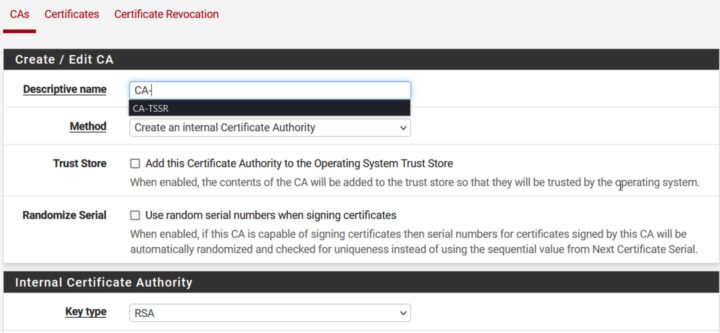

Avec des clés de cryptage provenant d’une source fiable. Pfsense est livré avec cette source fiable, vous pouvez la créer dans Système => Gestionnaire de certificats.

Pour vous aider à vous en souvenir, choisissez d’avoir CA comme préfixe pour le nom que vous donnez à votre certificat. Vous pouvez laisser toutes les autres options à leur valeur par défaut à l’exception de vos données. Après cela, il vous sera demandé de créer un certificat pour votre serveur, c’est le même processus que pour le certificat.

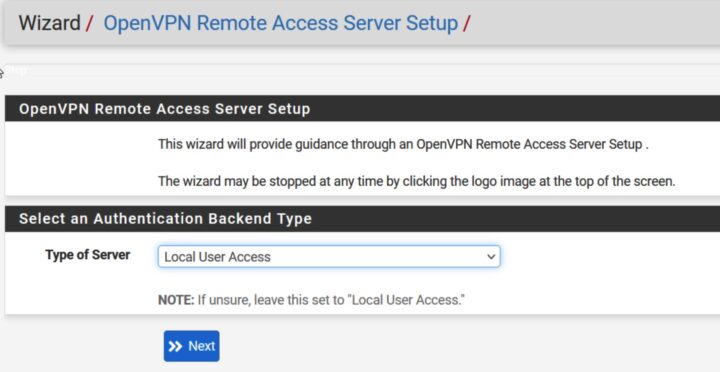

Lorsque tout cela est fait, nous pouvons passer à l’étape suivante : Démarrage de l’assistant openvpn. Vous le trouverez dans VPN => openvpn => Assistant

Cela vous guidera à travers la configuration pour vos besoins spécifiques.

L’assistant comporte plusieurs étapes/pages qui doivent être configurées.

Ici, on vous demande la méthode que vous utilisez pour l’authentification, et vous avez différentes options. Le premier, Local User Access, est généralement choisi car les autres LDAP et RADIUS sont utilisés dans un réseau redondant. Cela signifie que les données d’authentification sont synchronisées sur plusieurs nœuds pfsense. Next.

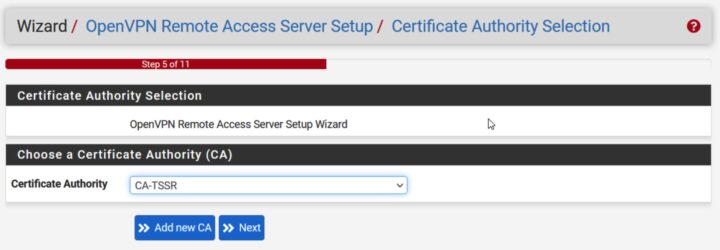

Ici, nous choisissons le certificat que nous avons créé ou nous pouvons en créer

un autre.

Ici, nous choisissons le certificat que nous avons créé ou nous pouvons en créer

un autre.

Next.

Comme pour l’autorité de certification, nous devons choisir notre certificat de serveur. Ou nous pouvons en faire un autre. Next.

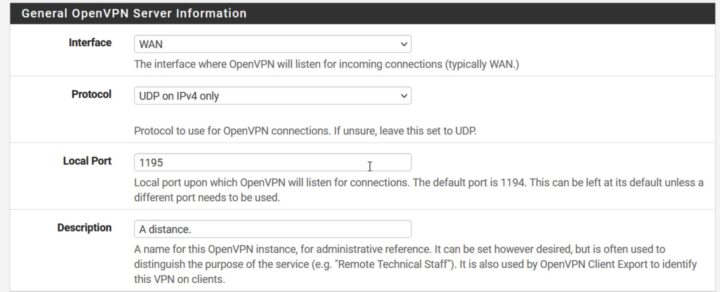

Configuration du serveur:

Cette page est plutôt chargée, mais vous pouvez aller avec les valeurs par

défaut, c’est généralement bon pour commencer.

Vous devez faire attention à votre interface. Choisissez WAN s’il n’est pas

choisi comme ici :

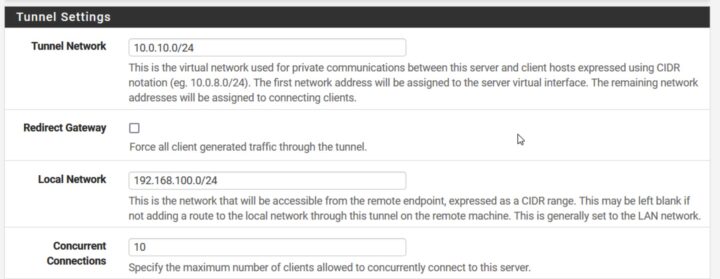

Et dans les paramètres du tunnel, choisissez le réseau sur lequel vous souhaitez

vous connecter une fois que vous vous connectez à votre vpn. Et le réseau

virtuel utilisé pour les connexions.

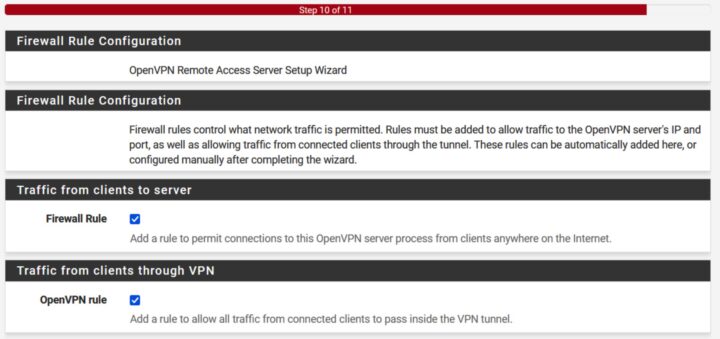

Je vous conseille de cocher ces cases, cela facilitera vos connexions.

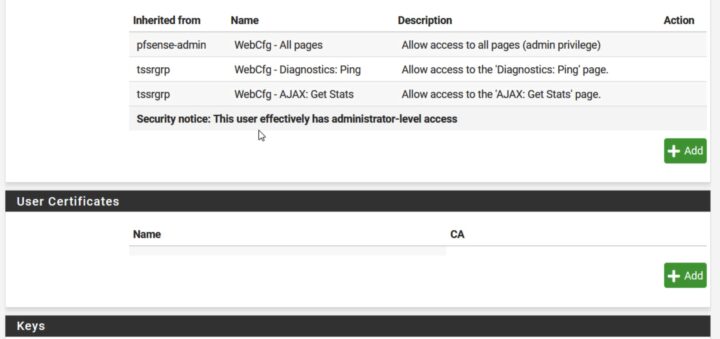

Ensuite, vous devrez créer des utilisateurs ou ajouter des utilisateurs à votre serveur vpn. Pour ce faire, vous pouvez soit ajouter un certificat à un utilisateur existant, soit créer un certificat en même temps lors de la création d’un utilisateur.

J’ai déjà un utilisateur TSSR et je vais créer un certificat pour lui.

Appuyez sur ajouter, et sur la page suivante n’oubliez pas de lui donner un nom et de sauvegarder. Et vous avez terminé.

Ok, comment l’utiliser ?

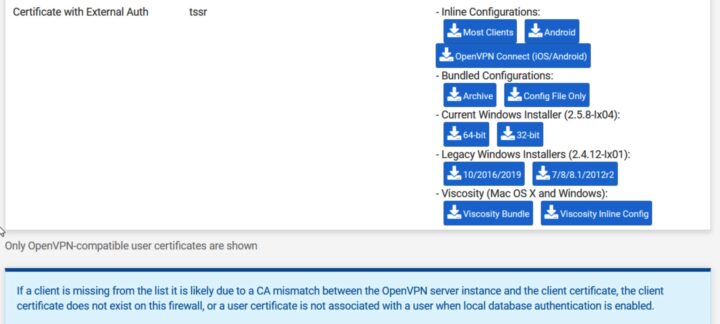

Eh bien, vous ne pouvez pas, pas maintenant. Vous devez exporter votre fichier de configuration utilisateur et l’installer sur la machine distante. C’est un peu bizarre, mais pfsense ne vient pas avec le module d’exportation déjà installé, nous devons donc l’installer. Vous devez aller dans System => Package Manager => Available Package et rechercher “openvpn client export” et installez-le. Maintenant vous allez sur vpn => openvpn et vous trouverez une nouvelle section “Client Export”

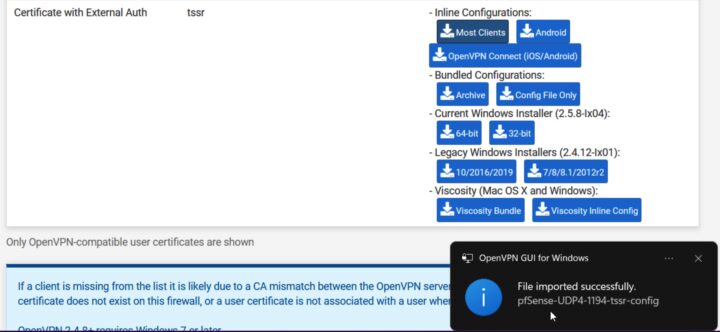

Vous y trouverez votre utilisateur presque en bas de la page :

Ici, vous avez différentes options, ce sont des fichiers de configuration dans différents formats pour différents systèmes d’exploitation et même des exécutables openvpn qui installeront openvpn sur la machine cible avec le fichier de configuration intégré dans l’installation. Je vous conseille d’installer openvpn sur la machine cible à l’avance.1 Téléchargez ensuite le fichier de configuration “Most clients”, qui semble fonctionner mieux et importez-le dans openvpn sur votre machine cible.

(Je ne connais pas la meilleure façon de transmettre ce fichier, je pense qu’il est préférable de l’installer vous-même sur chaque machine et de ne jamais envoyer ce fichier de configuration par courrier ou par des applications de messagerie.)

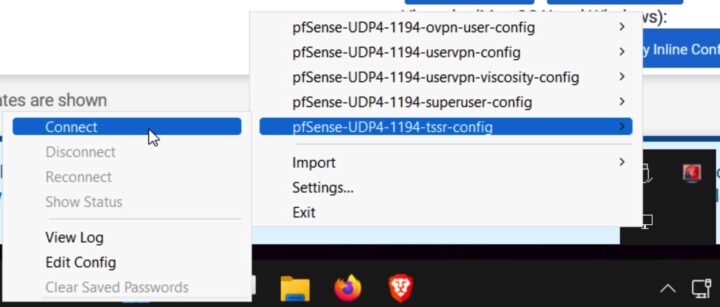

Une fois le fichier de configuration est importé vous pouvez essayer de vous

connecter à votre instance vpn :

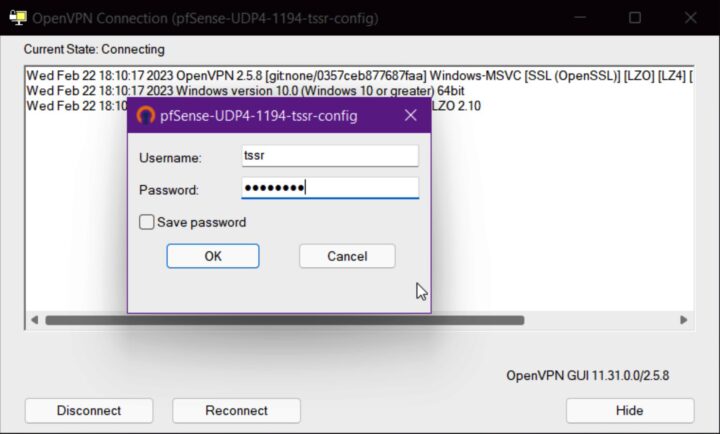

Qui vous demandera vos identifiants :

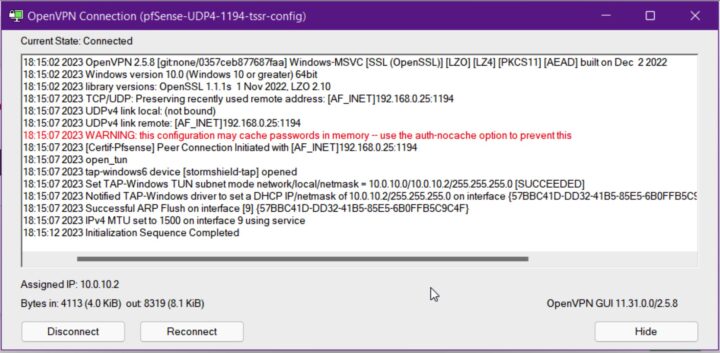

Après un peu de barattage, vous obtiendrez quelque chose comme ceci :

Ça y est, vous avez un vpn fonctionnel.

Page de téléchargement OpenVPN : https://openvpn.net/community-downloads/ ↩︎