Nous avons un réseau dont l’accès aux différents composants de l’infrastructure sera géré par un serveur Radius.

Présentation :

Pour ce projet, nous allons utiliser une installation pFsense et un serveur Debian sur lequel nous avons installé le paquet free radius.

Pfsense a les suivantes fonctionnalités :

- Firewalling

- Vlans

- NAT

- Qos qualité de services

- Redondance et haute disponibilité

- Routage

- Bridging

- Packages

- UTM unified threat management

La topologie recommandée est d’avoir deux réseaux internes dont une n’est pas accessible depuis l’extérieur et une autre en zone démilitarisé accessible depuis le réseau interne, mais pas depuis l’extérieur en totalité.

Configurations Pfsense

Au début, nous allons assigner la troisième carte réseau, par défaut les premières 2 le lan et le wan sont assignés pendant l’installation. Tout dépend de votre contexte, moi, j’ai mis les suivantes configurations :

| name | type reseau | add ip | Type |

|---|---|---|---|

| WAN | externe | 192.168.0.25 | DHCP |

| LAN | interne | 192.168.100.254 | Static |

| DMZ | interne | 192.168.200.254 | Static |

Rajouter des utilisateurs

Ajouter un user [System]->[User Manager]->[User] -> [Add]

- Username : tssr

- Password : poseidon

- Full Name : TSSR

- Expiration Date : -

- Group Membership : -

Ajouter le groupe tssrgrp [User manager] -> [Groups] -> [ADD]

- Group name : tssrgrp

- Scope : Local

- Description : Test Group

- Group Membership : tssr

Assigned Privileges:

- WebCfg - Diagnostics: Ping

Exemple de règle pare-feu

Ajouter des règles pare-feux :

[Firewall] -> [Rules]

Sur notre interface lan, nous allons ajouter une règle [Add]

- Action : Block

- Interface : LAN

- Address Family : ipv4

- Protocol : ICMP

- ICMP Subtypes: any

- Source : any

- Destination : any

Rajouter le serveur Radius

Sur pfsense web interface [System]->[User Manager]->[Authentication Servers]

- Descriptive name : RADIUS

- Type: RADIUS

- Protocol : PAP

- Hostname IP address : 192.168.100.200

- Shared Secret : poseidon

- Services Offered : Authentication

- Authentication Port: 1812

- Accounting Port : 1813

- Authentication Timeout: 5

- RADUS NAS IP Attribute : LAN - 192.168.100.254

Ajouter le group a distance : [System] -> [User-Manager] -> [Groups]->[Add]

- Group name : pfsense-admin

- Scope : remote

- Description : Radius Controlled authentification

- Group Membership : superuser, tssr

Assigned Privileges:

- WebCfg - All Pages

[System] -> [User-Manager] -> [User]

Je vais ajouter le utilisateur superuser au groupe pfsense-admin qui est de type a distance.(remote).

Changer l’Authentification server from [Local Database] a [Radius]

[System]->[User Manager]->[Settings]

- Session Timeout : 240

- Authenntication Server : Radius

- Auth Refresh Time : 30

Configuration serveur Radius:

Après avoir installé le logiciel free radius, nous continuons avec la configuration.

Sur le serveur radius je vais ajouter dans le fichier :

nano /etc/freeradius/3.0/users

# Ici, nous allons déclarer les utilisateurs qui auront l'accès à distance

tssr Cleartext-Password := "poseidon"

Class = "tssrgrp"

superuser Cleartext-Password := "poseidon"

Class = "pfsense-admin"

et a la fin du fichier :

nano /etc/freeradius/3.0/clients.conf

# Ici, nous allons mètre les machines sur lesquelles, nous allons s'authentifier

client pfsense {

ipaddr = 192.168.100.254

secret = poseidon

}

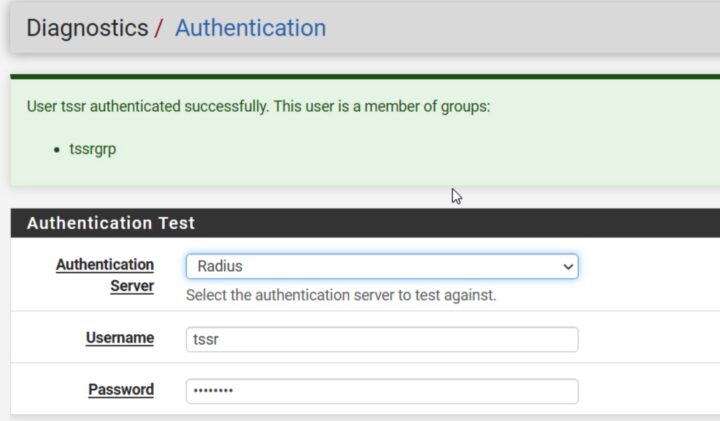

Un moyen simple de vérifier notre configuration est d’aller dans Diagnostic ->

Authentification et de tester un utilisateur et son mot de passe.